L’année 2016 des malwares sur Mac

Succès aidant, macOS est bien moins immunisé aux malwares qu’il l’était à l’époque où Apple vantait l’absence de virus touchant son système d’exploitation de bureau. Certes, on est encore loin — et c’est heureux — de la prolifération de logiciels malintentionnés qui frappe Windows, mais l’année 2016 nous a rappelé que le Mac aussi était vulnérable aux malandrins, tout comme l’année précédente d’ailleurs (lire : Attention à l'explosion de malwares sur OS X en 2015).

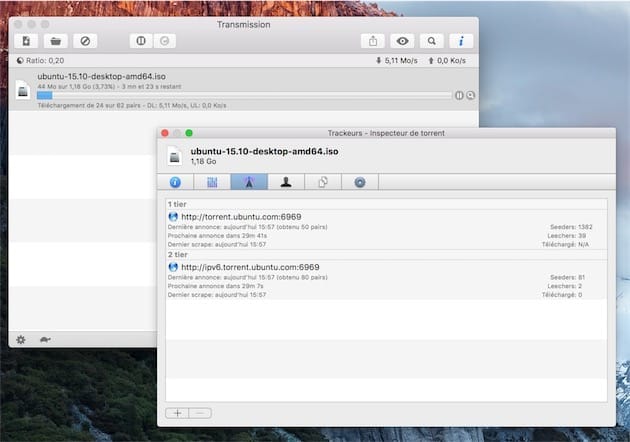

Objective-See, un éditeur de solutions de sécurité informatique pour macOS, tire le bilan de l’année et surtout, le portrait des menaces qui ont touché le Mac l’an dernier. L’entreprise a recensé 6 malwares ; parmi les plus connus, on a largement évoqué le cas, début 2016, de KeRanger. Il s’agissait en effet du premier rançongiciel à frapper macOS. Il s’infiltrait au travers d’une version de Transmission, le client BitTorrent.

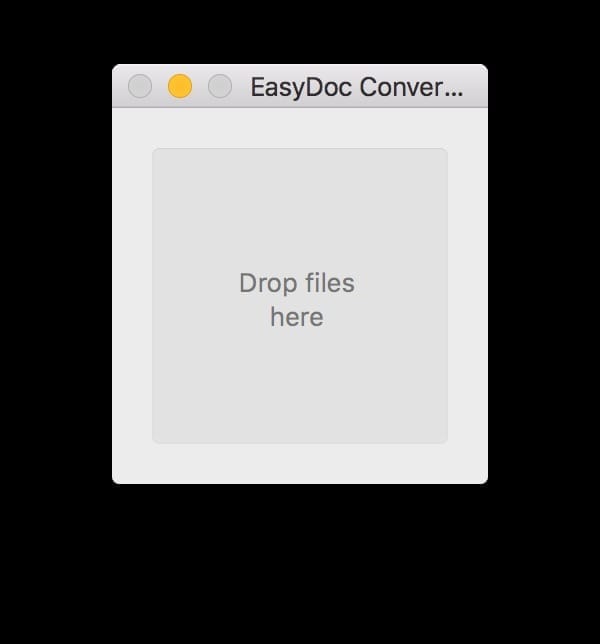

L’été dernier, Transmission était une fois de plus le porteur sain d’un autre malware, Keydnap. Une fois installé dans le Mac, ce passager clandestin subtilisait le contenu du trousseau d’accès du système, tout en maintenant ouverte une porte dérobée. En juillet, on a également repéré Eleanor qui se présentait caché derrière une banale application de conversion. Ce malware installe lui aussi une porte dérobée permettant à un soudard de prendre discrètement le contrôle du Mac.

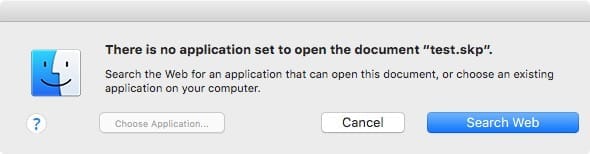

L’été a décidément été une période propice aux logiciels brigands, avec l’apparition de Mac File Opener dont le modus operandi avait au moins le mérite de l’originalité : après son installation via le site web d’un éditeur de pourriciels, le logiciel prenait la main sur le système en affichant des boîtes d’alerte proposant à l’utilisateur de télécharger… d’autres logiciels sans intérêt.

En septembre, le duo Mokes et Komplex a fait des siennes. Le premier est un malware qui installe également une porte dérobée, sans qu’on en connaisse précisément le mode d’infection. Il peut voler des données en tout genre, réaliser des captures écran, enregistrer l’audio et la vidéo sans demander son reste, ou encore conserver une trace de la frappe sur le clavier. Komplex est un cheval de Troie qui transite par une pièce-jointe envoyée par courriel (un PDF russe). Là aussi, il s’agit de prendre le contrôle du Mac.

Nous rajouterons de notre côté cette découverte inquiétante datant elle aussi du mois de septembre : le Mac App Store a pendant un temps distribué des antivirus n’ayant aucune utilité (lire : De faux antivirus dans le Mac App Store détectés par un vrai antivirus). Ces logiciels bidons ont semble-t-il disparu, mais il est plutôt inquiétant de voir que la propre boutique d’Apple ne sait pas protéger correctement ses utilisateurs.

6 malware ! Une goutte d'eau

C'est pas le nombre de malwares qui compte, mais plutôt le nombre de victimes et l'impact sur les machines vérolées. :)

Et aussi, sauf que "Common Vulnerabilities and Exposures" signale 215 vulnérabilités sur OSx et ... 172 sur Windows10. C' est tout de suite beaucoup plus débordant.

Heureusement, la sécurité n'est pas ton métier donc c'est pas trop grave si tu ne comprends rien aux CVE (et que tu ne sais pas que cvesource ne fait que reprendre et classer de manière assez hasardeuse les CVE).

Mais bon, tu n'es pas le premier à tomber dans le panneau. Un jour, un type a trouvé de quoi faire un article qui allait attirer un max de clics, et depuis... bah on voit des commentaires comme le tien. Et de nouveaux articles reprenant toujours le nombre du "top" comme s'il avait un vrai sens.

de la même façon que "6 malwares" n'en a pas davantage. Mais bon, il arrive aussi un moment où on se console comme on peut. C'est là que d'ailleurs le post de C1rc3@0rc prend, lui, tout son sens. En effet, la proportion de mac n'augmente pas de façon tellement significative alors que les malwares s'y trouvent de plus en plus à l'aise.

Maintenant, j'attirais l'attention sur les VULNERABILITÉS. et j 'imagine que tu dois probablement avoir des connaissances moins hasardeuses que CVE. Heureusement sans doute.

A vrai dire les malwares, je m'en fous complètement aussi.

Ce que tu n'as pas compris dans mon message, c'est que tes chiffres que tu présentes comme preuve qu'OS X est plus vulnérable que Windows n'ont aucun sens, et qu'ils viennent d'un site qui reprend les CVE et les classe de manière hasardeuse. Par exemple, le fait que ce soit d'un coté OS X (toutes versions) et de l'autre une seule version de Windows ne t'interpelle pas ?

Ou bien le fait qu'on trouve des CVE sur les pilotes graphiques Intel pour OS X, ou sur Quicktime (il y en a beaucoup qui concernent QuickTime). Mais pas de CVE pour les pilotes Windows, et les CVE qui concernent Windows Media Player ne sont pas comptés pour Windows. Les OS sont livrés avec Safari et Edge, mais leurs CVE sont séparés (56 pour Safari, 135 pour Edge).

Bon bref : ces chiffres apparemment précis ne le sont pas du tout. Et toutes les failles ne sont pas référencées par les CVE non plus. Et toutes ne concernent pas forcément l'OS en général. Regarde le produit avec le plus de CVE pour 2016 (Android) :

https://www.cvedetails.com/vulnerability-list/vendor_id-1224/product_id-19997/year-2016/Google-Android.html

Bizarrement, il y a plein de cas particuliers liés à du matériel spécifique, ou à des versions spécifiques mais là encore, tout est regroupé sous "Android" (et pas Android 6, par exemple).

En clair, ton : "sauf que "Common Vulnerabilities and Exposures" signale 215 vulnérabilités sur OSx et ... 172 sur Windows10" ne reflète rien de concret.

Je ne prétend apporter aucune preuve. Simplement des informations autrement plus pertinentes que simples affirmations péremptoires des macUsers de base. Et jusquà preuve du contraire, les CVE NIST sont loin d'être des manchot ou les premiers venus.

Les informations du répertoire CVE, descriptives et superficielles, signalent l'existence d'un risque, pour permettre de déployer le/les correctif, sans relayer d'information susceptible d'exploiter la faille.

In fine, la vulnérabilité n'est rien, mais elle peut permettre d'attaquer un système ou un réseau en tant que super-utilisateur ou administrateur-système avec les privilèges d'accès.

La database CVE est parrainée par le US Department of Homeland Security et US-CERT. Le MITRE maintient le catalogue CVE et le site est accessible au public.

CVE ne contribue pas à résoudre les problèmes utilisateurs finaux. Il ne comprend pas de détails techniques, de patch, de classification ou d'information d'impact. Il n'est pas conçu pour permettre une recherche en fonction d'un système d'exploitation ou d'un fournisseur, mais pour identifier les vulnérabilités spécifiques signalées depuis de nombreuses bases de données de vulnérabilité et outils de sécurité. Donc CVE est un lien commun entre ces différentes ressources. Un groupe de l'Institut national de normalisation et de technologie (NIST) a dévellopé l' ICAT, une interface commune avec les informations fournies par ces databases de vulnérabilité, et pas seulement un lien entre elles. La métabase ICAT contient des informations qui décrivent les données contenues dans d'autres bases de données, en particulier les bases de données de vulnérabilité.

Et à un autre niveau on se souvient que , en 2013 si mes soubenirs sont exacts, toutes les infections signalées par Apple, Facebook, Microsof t, Twitter (...etc) provenaient d’un seul site compromis à l’insu de son éditeur Ian Sefferman : iPhone Dev SDK (iphonedevsdk.com). Un forum basé sur la plate-forme Vanilla et dédié (Eh oui !) aux développeurs travaillant pour la plate-forme iOS (donc sur stations Mac). Ian Sefferman a reconnu avoir appris par hasard que son site était infecté, en lisant dans AllThingsD, un article relatant l’attaque sur Facebook. C'est dire la vunérabilité de tous, Y COMPRIS APPLE.

"La database CVE est parrainée par le US Department of Homeland Security et US-CERT. Le MITRE maintient le catalogue CVE et le site est accessible au public."

...mais les chiffres que tu donnais viennent d'un site périphérique qui permet d'explorer ces données publiques avec des filtres naïfs, et le comptage des CVE par produit/classement de ceux ayant le plus de CVE est pour le moins hasardeux.

Ce n'est pas les CVE que je remets en question, c'est le comptage. Et au-delà de ça, il faut prendre en compte la sévérité/facilité à exploiter les failles, le temps de correction, et bien d'autres choses.

Bref, ce que je dis c'est qu'utiliser les compteurs de cvedetails comme preuve n'a pas de sens. Ils l'expliquent très bien eux-mêmes : https://www.cvedetails.com/how-does-it-work.php

Ce qui est surtout remarquable c'est de ressortir l'argument que c'est l'augmentation de Mac qui fait qu'ils sont plus exposé...

Mais le probleme c'est que le nombre de Mac n'augmente pas en proportion (actuelement il regresse meme). Le Mac est toujours sous la barre des 10% de PC et ça fait 20 ans que c'est comme ça.

Donc s'il y a une progression des malware, c'est pour une autre cause que celle du nombre de machines!

Peut etre plutot celle de la complication et de la degradation de la qualité de MacOS...

Mais le problème c'est que le nombre de Mac n'augmente pas en proportion (actuellement il régresse même). Le Mac est toujours sous la barre des 10% de PC et ça fait 20 ans que c'est comme ça.

Oui, sauf que comparer des pourcentages c'est pas très pertinent, si le nombre d'ordinateur a augmenter de 100 %, même si la proportion Mac/PC reste constante (ou diminue un peu), la population de Mac augmente aussi....

Il faudrait que macg nous conseille sur un logiciel afin de se protéger. Je fais très attention à ce que je télécharge et installe mais est ce suffisant. Je ne connais pas les produits de la Ste objective see.

Oui si tu fais attention et laisse actives les protections du système c'est suffisant (de toute façon un Malware inconnue sera... inconnu peut importe le logiciel qu'on a pour le "détecter")

A part les virus de niveau militaire, sur MacOS on en connait pas.

Par contre les malwares, ça commence a pulluler, mais ils ont 2 caracteristiques:

- majoritairement ils sont multiplateformes

- il necessitent une action de l'utilisateur pour s'installer

Donc si on utilise un compte avec droit d'utilisateur et pas d'administrateur et que l'on garde activé les options de securité de MacOS, l'ecrasante majorité des malwares ne peuvent pas s'installer sur MacOS.

Apres il reste les malware qui sont construit sur Flash et Java, et la il suffit juste de visiter une page web pour se les coltiner. Moralité, faut desactiver (et ne jamais installer) Flash et Java.

La seule protection efficace par logiciel, c'est les scanner a malware comme ClamX AV. On telecharge un fichier, et on le passe a ce type de scanner. S'il contient un malware, poubelle, et surtout on les "ouvre" jamais avant le scan.

Reste une protection d'un autre genre se sont les "monitor" d'I/O qui reportent les lecture/ecritures qu'elles viennent du reseau ou qu'elles s'operent sur disque. Et la y a Hands Off de One Periodic Inc. qui est une reference. Ça evitera pas qu'un malware s'installe mais ca previendra que ses donnees sont envoyées sur le Net et que son disque est scannée depuis une application ou depuis un acces distant!

@ C1rc3@0rc : « Donc si on utilise un compte avec droit d'utilisateur et pas d'administrateur et que l'on garde activé les options de securité de MacOS, l'ecrasante majorité des malwares ne peuvent pas s'installer sur MacOS. »

Pour ce qui est des options de sécurité (notamment la quarantaine pour les fichiers téléchargés), c’est vrai.

Pour ce qui est du compte utilisateur non-administrateur, c’est complètement faux. La majorité des malwares n’ont besoin que des droits offerts par un compte utilisateur lambda pour faire ce qu’ils font. Il faut donc arrêter de répéter cette légende.

@BeePotato

Même la quarantaine, ce n'est pas toujours suffisant...

Que ce soit les malwares subtilisant la signature d'un développeur dûment enregistré, ou ceux qui sont carrément diffusés via le Mac AppStore, GateKeeper les laisse passer sans aucun probleme.

@ r e m y : « Même la quarantaine, ce n'est pas toujours suffisant... »

En effet.

D’où l’usage du terme « notamment » par moi (pour signaler qu’il n’y avait pas que la quarantaine d’impliquée dans la protection anti-malware) et du terme de « majorité » par C1rc3@0rc (pour signaler que toutes ces mesures de sécurité ne suffisent pas à bloquer la totalité des malwares). ;-)

« Que ce soit les malwares subtilisant la signature d'un développeur dûment enregistré, ou ceux qui sont carrément diffusés via le Mac AppStore, GateKeeper les laisse passer sans aucun probleme. »

GateKeeper et la quarantaine sont deux choses différentes. La quarantaine intervient avant GateKeeper et fournit une occasion d’empêcher le lancement même d’un logiciel utilisant la signature d’un développeur enregistré.

À condition, comme toujours, que l’utilisateur prenne le temps de réfléchir savoir s’il y a vraiment une bonne raison pour que le soi-disant PDF qu’il essayait d’ouvrir soit annoncé par Mac OS comme une application sur le point d’être lancée… et là, malheureusement, ce n’est pas gagné. :-)

Il n’y a donc que le cas de l’App Store qui contourne la sécurité qu’offre la quarantaine.

Tu aurais pu rajouter SIP.

Mais en fait, si on resume ces systemes, ils reviennent au final a afficher 3 dialogues avant de lancer un soft:

- etes vous certain de vouloir lancer l'application xxx?

- etes vous vraiment certain de vouloir lancer l'application xxx?

- etes vous vraiment et absolument certain de vouloir lancer l'application xxx?

en planquant un peu plus a chaque fois le bouton "Ok"

La prochaine etape ce sera un 4eme dialogue:

- etes vous certains de vouloir lancer l'application xxx et d'etre totalement sobre?

avec un bouton "ok" qui se deplace au fur et a mesure que le curseur s'en rapproche...

Apple a de la chance, celle d'avoir un OS basé sur Unix (FreeBSD en l'occurence), qui dispose d'un vrai systeme de gestion de droit qui pourri literalement la vie du programmeur de virus. Parce que pour les reste, il s'agit de mesures preventives qui soit verifient qu'il n'y a pas de signature de malware connu, soit que si le fichier contient un virus, ben on saura qui accuser grace a la signature developpeur.

Dans les faits, Apple serait un peu plus serieux et coherent en installant d'office 2 comptes lors de l'installation de la machine, un compte administrateur et un compte utilisateur, et interdire totalement le lancement d'executables en mode utilisateur (sauf pour les applications installées par l'administrateur en bonne et due forme, bien sur)

@ C1rc3@0rc : « Tu aurais pu rajouter SIP. »

Ben non, puisque je parlais de la quarantaine, en réponse à un commentaire qui parlait de signature de logiciel (et donc de GateKeeper). Pas de rapport direct avec SIP, donc.

« Mais en fait, si on resume ces systemes, ils reviennent au final a afficher 3 dialogues avant de lancer un soft: »

Bizarre. Chez moi, il n’y a que deux systèmes conduisant à l’affichage d’alertes avant certains lancements de logiciels : la quarantaine et GateKeeper. Je ne vois pas comment tu arrives à trois.

Et contrairement à ce que tu tentes de faire croire, les alertes en question sont plus informatives que ce que tu racontes — si on prend la peine de les lire et d’essayer de les comprendre, bien sûr (et c’est là que s’effondre généralement tout effort de sécurisation reposant sur l’utilisateur).

L’alerte affichée par le système de quarantaine, par exemple, ne se contente pas de demander si on est sûr de vouloir exécuter tel machin. Avant tout, elle alerte sur le fait que le machin en question est une application exécutable téléchargée depuis internet. Ce qui permet donc à l’utilisateur d’éviter de se faire avoir par un exécutable tentant de se faire passer pour un fichier inerte.

Quant à l’alerte affichée par GateKeeper, avec les réglages par défaut elle ne demande pas « êtes-vous sûr de vouloir etc. », elle dit juste « vous ne pouvez pas lancer ça ».

On est finalement assez éloigné de la situation caricaturale que tu dépeignais. :-)

« Apple a de la chance, celle d'avoir un OS basé sur Unix »

Notons que c’est moins lié à de la chance qu’à un choix.

« qui dispose d'un vrai systeme de gestion de droit »

Notons toutefois que la gestion des droits d’accès n’est pas l’apanage des systèmes Unix, d’autant que ce qui permet de gérer le plus finement (et donc efficacement) les droits d’accès dans Mac OS, ce sont les ACL, plutôt que le systèmes de droits Unix.

« qui pourri literalement la vie du programmeur de virus. »

De virus, sans doute. Mais pas de la majorité des malwares qu’on rencontre de nos jours, qui sont plutôt de type cheval de Troie et qui, lorsqu’ils arrivent à être exécutés par l’utilisateur (le but de tout cheval de Troie), disposent alors de tous les droits nécessaires pour accéder aux données qui les intéressent.

« et interdire totalement le lancement d'executables en mode utilisateur (sauf pour les applications installées par l'administrateur en bonne et due forme, bien sur) »

Superbe idée ! Qui va, à n’en pas douter, contribuer à améliorer grandement l’ergonomie et la sécurité du système. :-P

Pour ajouter un logiciel, l’utilisateur devra donc soit passer sur le compte administrateur et y autoriser le lancement du nouveau logiciel (et paf l’ergonomie et la facilité d'utilisation !), soit saisir l’identifiant et le mot de passe du compte administrateur pour le faire directement depuis sa session (histoire de retrouver un minimum de facilité d’utilisation).

Sauf que dans les deux cas se pose la même question : si on est en présence d’un utilisateur capable de décider de passer outre un avertissement le prévenant que ce qu’il croyait être un PDF est en fait une application exécutable, puis éventuellement de passer outre une autre alerte lui expliquant qu’il ne doit pas lancer cet application parce qu’elle n’est pas signée par un développeur connu, en quoi est-ce que le fait de lui imposer une validation du lancement via un compte administrateur changera quoi que ce soit ?

La faille, dans cette situation, c’est l’utilisateur.

Il y a déjà en place des mécanismes permettant à l’utilisateur prudent d’éviter d’exécuter accidentellement un logiciel qu’il ne voulait pas exécuter. Pas la peine de les remplacer par un autre qui fera exactement la même chose, juste de façon moins pratique.

Et l’utilisateur imprudent, décidé à exécuter son logiciel malgré les bâtons que le système essaye de lui mettre dans les roues, mènera son projet à bien en contournant ces bâtons. Pas la peine de les remplacer par un autre qui sera contourné de la même façon.

malwarebit anti malware : gratuit, rapide et efficace.

J'ai fait un petit scan récent de ma machine à laquelle je fais pourtant très attention. verdict, 3 malware invisible car caché par addblock et co...

@bobdu87

Je sais pas comment vous faites... Moi en trois ans (et pourtant 5 mois sous Mavericks, plus soutenu) pas une seule cochonnerie...

Le seul qui vaille le coup est Malware Bytes sous Mac.

...sans compter le malware Ive qui amaigri les batteries et le malware Cook qui transforme la pomme en trognon...

@YARK :

Mdr bien trouvé hahaha

@YARK

Excellent?

@YARK

Excellent ;)

En deux mois j'ai dû supprimer ma partition bootcamp 3 fois à cause de malwares Windows. C'est impressionnant comme ça va vite, et à quel point ils peuvent être envahissants. J'en avais même un qui m'empêchait de chercher le mot "anti-malware" sur internet ! Dès que je commençais à taper ces mots, il fermait l'onglet et lançait un autre site web... Et aucun logiciel n'a pu le supprimer. J'ai été obligé de formater la partition.

Après si tu installes des apps craquées non officielles on a que ce qu'on mérite, et c'est valable aussi sur mac.

John McClane

Alerte générale. Tu sais ce qui est barbant ?

Ce sont des gens comme toi. Pourquoi ?

Car tu utilises ta machine comme une poubelle , un dévidoir, et après tu te plains que c'est une poubelle.

Il n'y a pas de mystère, si ta chambre ou ton salon sert de dévidoir / poubelle, et bien cela sera une poubelle à terme.

Les OS n'ont rien a voir la dedans , mais c'est plutôt le gars sur la chaise.

Car bizarrement ceux qui utilisent proprement leur OS n'ont pas de pb, ni ceux qui assument leurs choix.

Les malwares ou virus ne viennent pas encore par le Saint Esprit ! Que cela soit sur OSX ou Windows.

De 1 / Manifestement tu as utilisé bootcamp uniquement pour jouer des jeux craqués, et que tu ne maîtrises pas, ou tu ne connais pas la source Donc évites de te plaindre.

De 2 / Si tu utilises des jeux craqués assumes les conséquences et utilises ton matériel sachant qu'une restauration est souvent nécessaire.

De 3 / Si tu es radin pour utiliser des jeux craqués, fais les soldes steam, il y a d'excellents jeux a moins de 5 euros sur les soldes. Tu pourras t'amuser sans te plaindre

Donc 1 t'es radin, de 2 tu fais n'importe quoi, de 3 tu viens te plaindre dans les forums.

Réfléchis plutôt , et soit moins radin ou pingre. Va sur steam et tu achètes de vrais jeux légaux et pour les softs de nombreux freewares existent.

MON DIEU !

UN POST OÙ RIKKI A TOUT BON ...

Cela doit être la magie de Noël, ou il est encore sous l'effet du Champagne de la Saint-Sylvestre !

(Au fait Rikki, Steam est une boîte américaine basée dans l'état de Washington)

Il faut bien commencer l'année pour mal la terminer :p

décembre 2016 j'ai désinfecté un mac avec 127 signatures malveillantes qui englobent des pourriciels et des trojans (12 trojans) ...... et ce n'est pas la première fois. Le plus simple un anti virus et voilà. Je sais ça fait mal au cul de devoir faire comme les autres qui sont sur pc mais bon il faut bien finir par se rendre à l'évidence.

@_mabeille_

Celui qui avait un Mac avec 127 signatures malveillantes devait visiter des sites plutôt "spéciaux ??"...

???

Encore un autre sur App Store..

Il s'agit de THOR Free antivirus...

@Ami74

Je l'ai deja signalé en décembre, mais il est toujours là effectivement...

Apple est totalement défaillant sur la validation de l'appStore!

De plus même quand ils finissent par supprimer ces pourriciels du store, ils refusent d'alerter ceux qui les ont téléchargés!

@Ami74

THOR free antivirus semble enfin supprimé de l'appStore!

C'est dingue qu'il faille faire le boulot d'Apple, et en insistant en plus...

MalwareBytes pour OS X, AdwCleaner pour Windaube ??

AdwCleaner (fait par des français) a été racheté par Malware Bytes qui l'intègre maintenant.

Tu reçois un mail d'un contact inconnu avec un pdf attaché avec et message demandant d'ouvrir la pièce jointe....

A moins d'avoir un QI de mulot ou de laisser ses gamins acces à sa messagerie en mode open bar, je ne vois pas comment tomber dans le panneau...

"Objective-See, un éditeur de solutions de sécurité informatique pour macOS"

Tout est dit...

Plus sérieusement, tous ces trucs passent par l'installation de programmes tiers provenant d'on ne sait où. Ne pas télécharger n'importe quoi, encore moins n'importe où.

Quand je mets à jour un programme, je le fais parce que la nouvelle version apporte un truc, ou que l'ancienne déconne. Pas juste parce qu'une nouvelle version est dispo. Et si je le fais, je me renseigne vite fait sur la nouvelle version.

Transmission fonctionne très bien chez moi depuis des années, je ne crois pas l'avoir mis à jour une seule fois. Idem pour Wechat sur iOS (j'ai des proches en Chine, pas le choix).

Bref, comme d'hab, le premier antivirus reste le cerveau.

@toketapouet

Quand même l'appStore met à disposition des antivirus qui sont en fait des malwares, avoue qu'il y a moyen de se laisser berner, aussi intelligent et prudent sois-tu!

En plus comme ces cochonneries prétendent être des antivirus, leur demande de mot de passe administrateur et de contrôle du Mac semblent tout à fait légitimes! Et puis... vendus sur l'appstore avec la caution d'Apple, qui va se méfier?

@Remy

Tu as tout à fait raison, il est scandaleux et dingo que l'Apple Store ait laissé passé ça.

Après, quelle drôle d'idée d'installer un antivirus sur un mac... Je vis sans depuis 8 ans et demi, je n'ai jamais eu le moindre soucis, alors que sous Windows, pendant 15 ans, j'avais plusieurs infections à gérer chaque année, le moindre fichier reçu par mail était suspect, sans parler des applis...

Ça fait de nombreuses années que je n'ai jamais rien eu à désinfecter sur Windows

Le problème c'est çelui qui est sur la chaise

@Ghaleon

?? "Ça fait de nombreuses années que je n'ai jamais rien eu à désinfecter sur Windows

Le problème c'est çelui qui est sur la chaise"

? C'est vrai, et je suis le premier à citer cette maxime légendaire et tellement vraie ?

Toujours est-il que je ne pense pas être un lapin de six semaines en matière d'informatique ou de vérole, mais j'avais systématiquement recours à des applis piratées, ce qui n'aide pas... Après mon expérience a commencé avec windows 3.1 et s'est achevée dans la douleur avec Vista, j'ai ouï dire que depuis seven notamment, la situation était bien plus calme de ce côté ?

Je confirme pour vista, la bouse absolue et c'est d'ailleurs cette version qui m'a fait passer sur un iMac 2008

C'était le futur en comparaison ^^

Windows est devenue très bon depuis seven et la sécurité a beaucoup augmenté dans w10

Il suffit de connaître les bons sites pour les logiciels piratés et jamais le moindre malware et sur ces sites de qualité, les crack sont souvent détecter alors que çe sont des faux positifs donc pas de soucis

Il y a aussi des pièges sur le web pour les néophytes avec des sites qui te font croire qu'il faut télécharger un logiciel et boum á l'installation

Si on évite de lancer et télécharger un .exe obscure, la machine ne va pas s'infecter toute seul contrairement à l'époque xp/vista

@Ghaleon

J'entends en effet beaucoup de bien de W7 et W10 de la part de mes patients informaticiens, c'est une bonne chose!

Par contre W8 ne trouve jamais grâce à leurs yeux, je ne sais pas pourquoi.

@toketapouet

Non seulement Apple a laissé passer des malwares, mais ils continuent à en laisser passer! Régulièrement je vais faire un tour sur l'appStore et je recherche les antivirus et anti malwares.

Chaque fois je retrouve ces malwares tellement reconnaissables à leur interface qui reste la meme ou presque, rebaptisés d'un autre nom, mis en ligne par un nouveau développeur, validés par Apple (qui prend au passage ses 30% sur le prix de vente!!!).

Je dois les acheter, ou les télécharger (pour ceux proposés gratuitement), pour pouvoir ensuite alerter Apple via le bouton "signaler un probleme" de la facture (et demander le remboursement pour ceux que j'ai dû payer).

Ca prend généralement une semaine ou deux avant qu'Apple supprime l'utilitaire litigieux et tous ceux du meme développeur.

Par contre, jamais Apple n.a encore accepté d'alerter ceux ayant téléchargé ces cochonneries en leur demandant de les supprimer de leur Mac!

@Remy

Dingue qu'Apple laisse passer ça, et ne lutte pas activement contre...

@toketapouet

Tout à fait! Faut arrêter la parano des anti virus et la remplacer par du bon sens et tout ira bien....

@toketapouet

Concernant Transmission, tu as juste eu la chance de le télécharger avant qu'il ne soit infesté.

Ceux qui ont eu besoin de Transmission au "mauvais" moment, bien qu'ils l'aient téléchargé depuis le site du développeur, se sont récupérés une joli merde qui avait été glissée à l'intérieur.

Donc oui, certains se récupèrent des malwares par imprudence ou méconnaissance (il faut voir le nombre de personnes qui téléchargent encore leurs applications sur des sites comme Download.com ou Telecharger.com ou équivalent, ces sites sortant en premier sur Google), mais les malwares les plus méchants apparus en 2016, même les plus prudents et les plus aguerris pouvaient se faire prendre!

@Remy

Oui j'ai eu du pot apparemment... Résultat je fais attention avant de mettre à jour... J'attends toujours un peu, de voir si des articles ressortent ici ou ailleurs. L'expérience Wechat m'avait un peu calmé pour le coup il y a deux ans, j'y avais échappé mais j'aurais pu me faire avoir, depuis j'attends 10 15 jours minimum

Pages