Le ransomware WannaCrypt continue de faire des dégâts partout dans le monde

C’est la revanche de Windows XP. Le bon vieux système d’exploitation, dont Microsoft a officiellement cessé le support le 8 avril 2014 (ce qui n’est pas tout à fait vrai dans les faits), a pourtant bénéficié d’une mise à jour exceptionnelle ce vendredi 12 mai. L’éditeur a en effet mis en ligne un correctif à destination de Windows XP, ainsi que pour Windows 8 et Windows Server 2003 (toutes les infos sont ici), et ça n’est pas pour la galerie : cette mise à jour est absolument indispensable pour éviter l’attaque Wanna Decryptor, ou WannaCrypt.

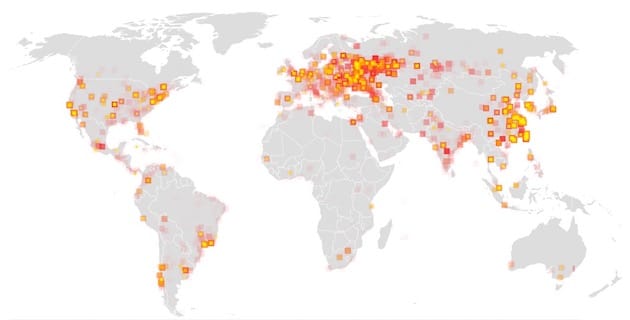

C’est le petit nom du rançongiciel qui se déploie massivement à travers le monde depuis hier (lire : Un ransomware met la pagaille au Royaume-Uni, en Espagne et ailleurs). Une centaine de pays sont touchés et, selon les chercheurs en sécurité, WannaCrypt aurait infecté plus de 100 000 PC. Microsoft explique que Windows 10 n’est pas concerné.

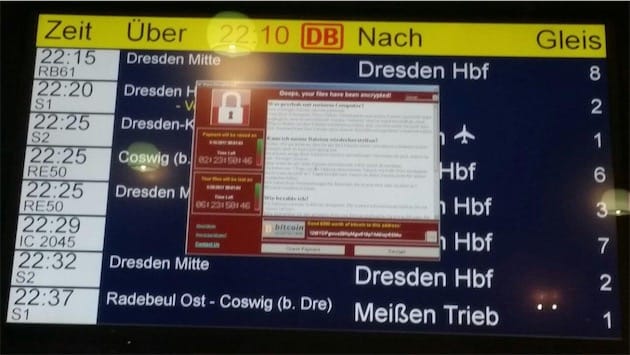

Le système de santé britannique fait partie des victimes les plus touchées, et depuis hier des histoires horribles nous parviennent d’outre-Manche de patients qui n’ont pas pu se faire opérer ; il faut dire que 90% du National Health Service fonctionne encore sous Windows XP… Mais le Royaume-Uni n’est pas le seul pays infecté : c’est le cas aussi de l’Allemagne avec la Deutsche Bahn (voir capture ci-dessus), en Russie ou encore en Asie. Le New York Times a mis en ligne une carte interactive où l’on peut voir la propagation du rançongiciel.

La France aussi est frappée. Le CERT, Centre de veille et d’alerte de l’ANSSI (agence de la sécurité des systèmes d’information) a posté un bulletin d’alerte prévenant de la propagation d’un ransomware qui affecte les systèmes d’exploitation Windows. Renault a été touché, rapporte l’AFP, mais le constructeur automobile « fait le nécessaire pour contrer cette attaque ». L’inquiétude est de mise pour lundi alors que de nombreuses entreprises — en particulier les PME — vont revenir au travail.

La propagation semble toutefois se ralentir : non seulement Microsoft a pris rapidement les choses en main, mais encore le chercheur en sécurité MalwareTech a, un peu par hasard, trouvé le moyen de bloquer le déploiement du logiciel malveillant. Ce dernier se connecte à un site web (dont l’URL est présente dans son code) et s’il n’y parvient pas, la diffusion se poursuit. En achetant le nom de domaine, ce chercheur a tout simplement fermé le robinet de la propagation.

Rappelons que WannaCrypt, qui se propage au travers de courriels, exploite une vulnérabilité qui faisait partie de l’arsenal de la NSA. Les Shadow Brokers, un groupe de pirates qui entretiendrait des liens avec la Russie, sont parvenus à subtiliser ces informations en avril. Ce ransomware chiffre les données du PC infecté et réclame 300 $ en bitcoin pour les libérer.

Pour éviter ces graves problèmes de sécurité, il faut mettre constamment à jour ses machines, ce qui dans des grandes infrastructures comme le NHS anglais peut poser des problèmes logistiques ; et aussi mettre en place une stratégie de sauvegarde de ses données, de telle sorte de pouvoir réinstaller une version antérieure propre en cas d’infection.

@ShowMeHowToLive

"Oui beaucoup utilisent XP m'enfin on est en 2017 et il existe Citrix et co. Il y a moyen d'utiliser d'anciennes apps dans un environnement sécurisé..."

Sur une machine outil? Dans un DAB?

Quand on lit que c'est une ancienne arme de la NSA piratée par les Russes, comment peut-on douter une seule seconde des ravages que pourraient faire une backdoor d'Etat dans nos systèmes ?

Bien fait, vive Linux et Unix! ça reviendrait moins cher aux gouvernements de demander à une poignée d'informaticiens de concevoir leurs logiciels pour du linux sécurisé que de rester sur une sempiternelle passoire d'XP.

Je n'y connais pas grand chose, mais quelques remarques/réflexions :

• Pourquoi tous les systèmes sont-ils reliés en réseau ? Ne serait-ce pas une des premières sécurités que de laisser les machines sensibles (dans les hôpitaux) inaccessibles à l'extérieur ?

Je connais des utilisateurs de machines (Charly Robot par exemple) qui ont un ordinateur (souvent ancien et dépassé pour les logiciels actuels) adapté à la machine même si c'est du vieux matos à la XP. Pas de mises à jour, certes, mais si ça marche pour le boulot demandé, pourquoi modifier ?

À ce titre je constate souvent qu'un texte mis en page avec MacWrite II (mon 1er "vrai" traitement de texte) est parfaitement identique à celui que je fais avec LibreOffice (certes, les deux logiciels sont incomparables en termes d'ergonomie et de fonctionnalités, ok, mais pour la plupart des documents c'est parfaitement identique une fois sorti sur l'imprimante !). Exemple tiré par les cheveux mais assez révélateur de mon idée.

• L'histoire des Bitcoins : n'est-ce pas là aussi le cœur du problème ? Ce truc a-t-il réellement besoin d'exister ? A qui profite le crime... Ca me fait penser à France Telecom qui donnait des n° de téléphone aux services frauduleux qui facturaient des sommes astronomiques (numéros en 08 d'une certaine époque). Sans ce mode de paiement, comment pourrait-on extorquer des rançons "discrètement" ?

• Tout miser sur le numérique, n'est-ce pas là aussi l'autre nœud du problème ?

Pour éviter tout boulet rouge : je ne suis pas anti-évolution ou technophobe ; juste que cette évolution me paraît aller un peu vite par rapport aux besoins réels (qui est essentiellement, me semble-t-il, et ça a été dit da,s les commentaires, une course à la rentabilité et au fric pour beaucoup d'actionnaires et de grands patrons, non ?)

"Pourquoi tous les systèmes sont-ils reliés en réseau ? Ne serait-ce pas une des premières sécurités que de laisser les machines sensibles (dans les hôpitaux) inaccessibles à l'extérieur ?"

T'auras forcément au moins une machine qui a accès à l'extérieur, c'est largement suffisant pour exposer ton réseau local.

XP est encore utilisé en entreprise pour des questions de compatibilité pas de stabilité

Le premier problème est le primate plus ou moins cérébré qui manipule la souris et le clavier.

Simplifier les OS, retirer toute cette connectivité et passerelles vers internet pour les versions professionnelles, intégration des réseaux sociaux trop profonde dans l'OS.

Et même pour les versions privées pour ceux qui ne veulent pas de tous machins à la mode qui ouvrent les portes sur le monde extérieur.

Ah oui tou jours La Russie ?? ! Et La CIA qui utilise un framework pour détourner l'attention de experts en sécurité en les orientant vers la Russie , l'Iran. Donc La NSA pirate tout le monde et tous les gouvernements occidentaux (les marionnettes ) sont d'accord , ils ne bronchent mm pas , mais ils s'aventurent a trouver La patte russe .#Macronleaks a pour origine les USA d'après #LeMonde et si c'était la Russie j'imagine . Dans les documents de FileVault, y a des preuves irréfutables de l'ingérence des USA dans l'élection française de 2012, les médias mainstream n'en parlent guerre , trop de partialité je m'oriente vers Sputnik pour savoir ce que les autres journaux de ? ne disent

Bienvenue dans le monde du chef passif....

Pourquoi prendre des risques à tout migrer, redevelopper ect... C'est cher ça marche déjà....

Autant s'asseoir sur son fric et glander... Par contre le jour où ce genre de truc arrive... Haaa mais que se passe-t-il ? Pourquoi personne ne m'avait informé ?

Bref vivement que cela arrive plus souvent histoire que les gens comme moi qui sont soucieux de la sécurité ne passent plus pour des pessimistes, alarmistes ect... Le danger est là et voilà ce qu'il se passe quand on a des incompétents comme chefs ou membre de la direction qui allouent pas le budget pour les maj...

Bonjour tout le monde,

S'il y en a qui suivent encore ce fil :

Brad Smith, Chief Legal Officer de chez Microsoft, vient de prendre position.

« Finally, this attack provides yet another example of why the stockpiling of vulnerabilities by governments is such a problem. This is an emerging pattern in 2017. We have seen vulnerabilities stored by the CIA show up on WikiLeaks, and now this vulnerability stolen from the NSA has affected customers around the world. Repeatedly, exploits in the hands of governments have leaked into the public domain and caused widespread damage. An equivalent scenario with conventional weapons would be the U.S. military having some of its Tomahawk missiles stolen. And this most recent attack represents a completely unintended but disconcerting link between the two most serious forms of cybersecurity threats in the world today – nation-state action and organized criminal action. »

https://blogs.microsoft.com/on-the-issues/2017/05/14/need-urgent-collective-action-keep-people-safe-online-lessons-last-weeks-cyberattack/#73w2YXPKT8DP6Exr.99

Clair et net.

@occam

Espérons que nos chers gouvernants auront enfin compris la leçon!

@r e m y

« Fat chance », comme disent nos (ex-) amis anglais...

@r e m y

"Espérons que nos chers gouvernants auront enfin compris la leçon! "

Tu peux toujours rêver... ??

Pour ceux intéressé par un peu de lecture sur EternalBlue (la faille en cause) et un exemple de ce qu'elle permet (ici, injecter une DLL), et ce sans aucun coopération volontaire ou involontaire d'un utilisateur, seulement avec son adresse IP :

https://www.exploit-db.com/docs/41896.pdf

Ne ratez pas la conclusion...

@byte_order

Conclusion qui donne envie de faire un tableau chronologique : failles connues de la NSA depuis...

Autre conclusion qui me fait marrer, une administration qui ne jure que par Windows 7 « parce que sûr et fiable » comptant parmi mes clients :

« Finally, we’ve obtained a Meterpreter shell on a Windows 7 SP1 x64 without needing for user interaction, just with knowing its IP. »

Pages