Le ransomware WannaCrypt continue de faire des dégâts partout dans le monde

C’est la revanche de Windows XP. Le bon vieux système d’exploitation, dont Microsoft a officiellement cessé le support le 8 avril 2014 (ce qui n’est pas tout à fait vrai dans les faits), a pourtant bénéficié d’une mise à jour exceptionnelle ce vendredi 12 mai. L’éditeur a en effet mis en ligne un correctif à destination de Windows XP, ainsi que pour Windows 8 et Windows Server 2003 (toutes les infos sont ici), et ça n’est pas pour la galerie : cette mise à jour est absolument indispensable pour éviter l’attaque Wanna Decryptor, ou WannaCrypt.

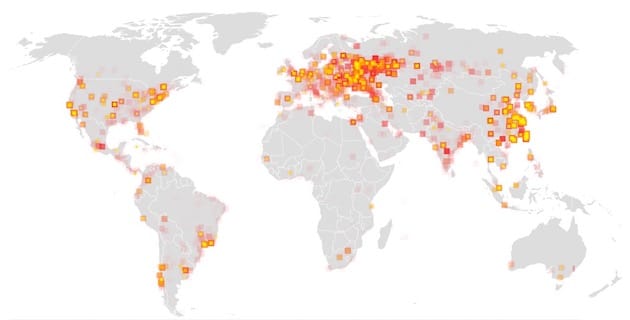

C’est le petit nom du rançongiciel qui se déploie massivement à travers le monde depuis hier (lire : Un ransomware met la pagaille au Royaume-Uni, en Espagne et ailleurs). Une centaine de pays sont touchés et, selon les chercheurs en sécurité, WannaCrypt aurait infecté plus de 100 000 PC. Microsoft explique que Windows 10 n’est pas concerné.

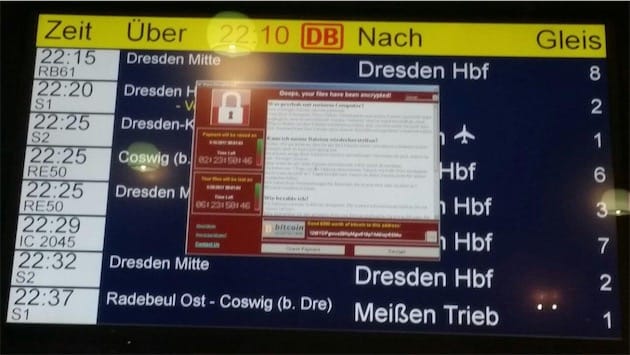

Le système de santé britannique fait partie des victimes les plus touchées, et depuis hier des histoires horribles nous parviennent d’outre-Manche de patients qui n’ont pas pu se faire opérer ; il faut dire que 90% du National Health Service fonctionne encore sous Windows XP… Mais le Royaume-Uni n’est pas le seul pays infecté : c’est le cas aussi de l’Allemagne avec la Deutsche Bahn (voir capture ci-dessus), en Russie ou encore en Asie. Le New York Times a mis en ligne une carte interactive où l’on peut voir la propagation du rançongiciel.

La France aussi est frappée. Le CERT, Centre de veille et d’alerte de l’ANSSI (agence de la sécurité des systèmes d’information) a posté un bulletin d’alerte prévenant de la propagation d’un ransomware qui affecte les systèmes d’exploitation Windows. Renault a été touché, rapporte l’AFP, mais le constructeur automobile « fait le nécessaire pour contrer cette attaque ». L’inquiétude est de mise pour lundi alors que de nombreuses entreprises — en particulier les PME — vont revenir au travail.

La propagation semble toutefois se ralentir : non seulement Microsoft a pris rapidement les choses en main, mais encore le chercheur en sécurité MalwareTech a, un peu par hasard, trouvé le moyen de bloquer le déploiement du logiciel malveillant. Ce dernier se connecte à un site web (dont l’URL est présente dans son code) et s’il n’y parvient pas, la diffusion se poursuit. En achetant le nom de domaine, ce chercheur a tout simplement fermé le robinet de la propagation.

Rappelons que WannaCrypt, qui se propage au travers de courriels, exploite une vulnérabilité qui faisait partie de l’arsenal de la NSA. Les Shadow Brokers, un groupe de pirates qui entretiendrait des liens avec la Russie, sont parvenus à subtiliser ces informations en avril. Ce ransomware chiffre les données du PC infecté et réclame 300 $ en bitcoin pour les libérer.

Pour éviter ces graves problèmes de sécurité, il faut mettre constamment à jour ses machines, ce qui dans des grandes infrastructures comme le NHS anglais peut poser des problèmes logistiques ; et aussi mettre en place une stratégie de sauvegarde de ses données, de telle sorte de pouvoir réinstaller une version antérieure propre en cas d’infection.

Il n'y pas pas de place pour l'amateurisme en informatique : ou alors on maintient un double support papier/données, ou alors on fait ce qu'il y a à faire. C'est un manque de professionnalisme évident des responsables informatique. Et des questions que la société ne veut pas se poser, chantant la course à la modernité.

On ne devrait pas laisser le développement d'un OS à des amateurs. Ils te sortent un os pas fini et plein de bugs de sécurité.

Et ils ne font même pas le minimum requis : continuer à diffuser des patches de sécurité pour leurs systèmes.

C'est ça que t'as voulu dire ?

«On ne devrait pas laisser le développement d'un OS à des amateurs.»

On parle ici d'OS developpés comme produits principaux par des societes tout ce qu'il y a de plus professionnelles et commerciales. A ce que je sache, que ce soit Microsoft ou Apple, ce ne sont pas des associations virtuelles de bidouilleurs d'electronique du dimanche!

Ce que cette histoire met en relief c'est le danger que represente a la fois les agences d'espionnages, les lois nationales et internationales limitant de chiffrement et... le management sous le controle de la finance et du marketing.

Car l'attaque massive qui vient d'avoir lieu, c'est la consequence de la legereté des agences d'espionnage qui se sont fait derober des outils d'espionnages, des societes informatiques qui ont ete obligees d'integrer des backdoor et dont le management imbecile a conduit a mettre en place des systemes de production ou le profit immediat prend le pas sur la fonctionnalite et la securite.

Tout cela est tres grave et demontre surtout la folie etatique et industrielle.

Quand on entend le discours d'un Commey, meme s'il vient d'etre degagé, et qu'on voit un premier ministre anglais ou un president franais qui en reprend mot a mot le discours, on a depasse les limites du risque et on est clairement dans l'espace du danger incontrolable.

Wanacrypt, c'est juste un petit exemple de ce que l'avenir va etre.

Il fallait le lire comme un billet d'humeur en réponse à ceux qui mettent tout sur le dos des admins IT qui font avec les moyens qu'on leur accorde et les produits qu'on leur impose.

@Madalvée

En effet, il risque d'avoir des licenciements de DSI dans l'air...

@A884126

Même pas. Les DSI ont une fonction de support et n'assument que rarement leurs incompétences et/ou manque de vision globale.

On aura droit à des "manque de budget, imprévisible,... ou des restrictions encore plus emmerdantes pour les end-users."

Je vois pas ce que les DSI ont a voir ici.

Rappelons que WannaCrypt, qui se propage au travers de courriels, exploite une vulnérabilité qui faisait partie de l’arsenal de la NSA. Les Shadow Brokers, un groupe de pirates qui entretiendrait des liens avec la Russie, sont parvenus à subtiliser ces informations en avril.

Le probleme ce sont les failles introduites dans un OS commercial et exploite dans le cadre de l'espionnage industriel et economique par des agences nationales de "securite".

Shadow Brokers, un groupe dont l'existence et l'origine ressemble plus a une construction mediatique qu'a une realite, aurait juste repris un outils de base de l'arsenal de la NSA et on voit la catastrophe.

Faut juste remettre les pendules a l'heure: le danger c'est pas le cybercriminel ou le pirate, le danger c'est la NSA et les etats!

> Je vois pas ce que les DSI ont a voir ici.

https://www.microsoft.com/fr-fr/windowsforbusiness/end-of-xp-support

> Après 12 ans de service, le support de Windows XP a pris fin le 8 avril 2014. Le système d'exploitation Windows XP ne bénéficiera plus d'aucune mise à jour de sécurité, ni d'aucun support technique.

http://www.numerama.com/politique/257895-wannacrypt-microsoft-denonce-le-gouvernement-americain-qui-a-cache-une-faille-critique.html

> La faille a été corrigée deux mois avant l’attaque

@Maldavée

"C'est un manque de professionnalisme évident des responsables informatique"

Malheureusement, je ne suis pas sûr que ce soit aussi simple. Que peut faire un "responsable informatique", aussi bon soit-il, quand il n'a pas un rond pour faire tourner son truc ?

- Arrêter créer les conditions de possibilités de graves problèmes, surtout dans un métier dans lequel il est pour l'instant facile de trouver un emploi (dans le cas où il se fait virer)

- Prévenir, quitte à gueuler bien fort et régulièrement

- Ne pas relier tout à un réseau

- Les OS GNU/Linux et *BSD, avec du WINE et/ou de la virtualisation si nécessaire ?

Il n'y a probablement pas qu'un problème au niveau des responsables informatiques, mais il ne faut pas non plus penser qu'ils n'y sont à priori pour rien.

Bien d'accord avec vous. C'est comme la sécurité routière: on attend le premier mort avant de poser un panneau... Irresponsabilité de nos responsables, qui ne savent que guérir (Et encore!) au lieu de prévenir.

La prévention c'est moins cher oui, mais les profits dès maintenant (et donc réduction de tout ce qui peut les amputer) priment sur les pertes qu'on verra plus tard (et surtout par d'autres), c'est tout ce qui compte de nos jours.

Regardez la course à la catastrophe écologique...

MalwareTech a réussi à stopper ce virus en utilisant un kill switch. Il a rétro-ingéniéré le virus et a trouvé ce moyen d'arrêt avec un nom de domaine que WannaCrypt vérifiait. Normalement, les attaques sont arrêtées (en tout cas les nouvelles)

Plus d'infos ici : https://www.malwaretech.com/2017/05/how-to-accidentally-stop-a-global-cyber-attacks.html

@MickaëlBazoge

Et changer le titre car il n'a plus d'effet. Et le mot de passe de l'archive zip contenant les fichiers pris en otage est désormais connus donc bon

@Zash_FX

Ha ben c'est sûr que si tu lis l'article demain ce sera encore plus vrai la nécessité de changer le titre. Mieux après demain, ou encore après après demain... ou...

@MickaëlBazoge

'Ce dernier se connecte à un site web (dont l’URL est présente dans son code) et s’il n’y parvient pas, la diffusion se poursuit.'

??? Se poursuit..?

@0MiguelAnge0

J'ai eu la même réflexion !

Faute signalée.

Edit : réponse (rapide) suite à mon signalement : il n'y a pas de faute car « le malware a vu sa propagation fléchir. Il était conçu de telle manière que si sa requête auprès de ce nom de domaine renvoyait une réponse positive, il cessait de se diffuser. » — Florian Innocente (merci).

Hallucinant ! Quand un avion a une prise d'otages, on gère clairement cette crise. Et là, on s'aperçoit que les informaticiens mondiaux ne sont pas capables de coincer ces preneurs d'otages ?

@Sica

Les coincer, très difficile (les informaticiens ne sont pas des policiers), mais les contrer, possible.

Et, justement et en moins de 24 heures, ce qui est plutôt rapide compte tenu de l'ampleur de l'attaque, un vendredi soir qui plus est.

Et dans le cas présent, c'est une prise d'otages avec attaques à l'arme lourde.

Il y a forcément des dégâts.

Ensuite, ce type d'action virage échappe à sont auteur puisqu'elle se duplique en se propageant.

Si les entreprises sinistrées sont bien gérées, il y a des sauvegardes qui permettent un redémarrage propre avec un minimum de pertes.

Oui mais il y a des polices du cybercrime. Inefficaces ou impuissantes?

https://www.gnu.org/philosophy/words-to-avoid.fr.html#Hacker

https://stallman.org/articles/on-hacking.html

Pour des économies de bout de chandelle.

@Hertzfield

C'est exactement ce que je pense, on ne cesse d'être plus compétitifs, plus low cost, plus flexible, toujours plus avec moins de personnel tout cela au détriment de la qualité et du savoir-faire, et ça fait peur, mais tout va bien continuons comme ça.

Les profits pour moi maintenant, les pertes pour d'autres demain.

C'est le nouveau mantra de l'économie mondialisée.

Fort heureusement, la planète ne fait aucune discrimination entre les riches et les pauvres.

> Fort heureusement, la planète ne fait aucune discrimination entre les riches et les pauvres.

Mais la planète ne remet pas en cause les structures sociales. Les pauvres sont des couts et des racailles qui ne veulent pas s'intégrer, les riches sont les bienvenus. La société peut laisser crever un pauvre, mais elle sera ravi de soigner un riche. Bref, les riches ont un large avantage (non naturel) pour résister aux aléas de la planète.

Rectification Windows 10 n'est pas épargné ! D'ailleurs la mise à jour concernée est présente dans Windows Update (Build KB4016871)

Microsoft explique que Windows 10 n’est pas concerné.

Le CERT pense le contraire. Qui croire?

Au passage, Fash a aussi été mise à jour

Source(s) ? et rapport(s) avec le présent sujet ?

Si Microsoft vient de publier une màj importante c'est que Windows 10 est concerné ?

Le Plus gros virus au niveau de la santé c'est l'administration elle-même....

Non. C'est la mort le plus gros virus au niveau de la santé. Tout le monde est touché et ce depuis toujours...

Concernant Windows XP, est-il sensé que des entreprises utilisent toujours cette version de Windows ?

Franchement... en 2017. ?

@Yoskiz

Bin oui J'estime que Windows XP est le système le plus fiable des windows... (à part pour les différents mises à jours penibles)

@Yoskiz

Imagine que tu achètes un gros appareillage à plusieurs dizaine voir centaine de milliers d'euros au début des années 2000 et que tu sais que ru risque de la garder 20 ans voir plus.

Il ne faut pas croire que 10 ans même 5 ans après, le logiciel qui pilote cet appareil sera mis a jour pour les OS suivants.

Donc si tu veux continuer à utiliser ton appareil, tu garde ton logiciel qui ne tourne que sous XP et tu fais des images pour réinstaller au cas où.

Voilà ou on en vient quand le matériel est si cher à remplacer que l'amortissement est allongé.

Toutes les entreprises et encore moins services publics ne peuvent se le permettre.

Bien sûr c'est un système encore beaucoup utilisé en entreprise de part ça stabilité et compatibilités softwares

7 et 8 sont stables et matures. Le problème vient des applications qui ne sont pas adaptées aux autres ox que xp.

Pour info, XP est sorti en 2001. Il y a donc 16 ans.

La même année que Mac OS X Cheetah (10.0).

@simnico971 Mais Mac OS 10 n'est pas concerné, lui :)

Mais il n'est utilisé par presque personne aujourd'hui. S'il était dans la situation inverse, ses utilisateurs et utilisatrices auraient fort probablement aussi des problèmes.

Juste par rappel, "Let's Encrypt" pour macOS avertit dès qu'un processus commence à chiffrer un/des document(s) ;)

Une chose qu'un système, à l'heure de la soi-disante IA, devrait faire de lui même.

Tout à fait d'accord!!!!

@sshawn : c'est un logiciel comme celui-ci que je cherchais depuis longtemps sur mac ! J'ai donc fait des recherches rapides sur le net mais je n'ai pas trouvé. Toutes les recherches aboutissent à l'information suivante : "Let’s Encrypt est une autorité de certification". Idem sur l'app store où je n'ai pas trouvé trace de "Let's Encrypt". Pourrais-tu nous donner un lien vers ce logiciel s'il te plait ? Merci par avance et bon dimanche.

La sécurité est malheureusement le parent pauvre en informatique. Jusqu'au jour où un virus détruit des données.

@Jean-Jacques Cortes

Je vous rejoins totalement.

Les sociétés doivent maintenant migrer vers des OS plus moderne comme l'est Windows 10.

On le sait que XP, est un OS permissif et qu'il n'est plus sécurisé.

Pages