ProtonMail : un service de mail totalement sécurisé

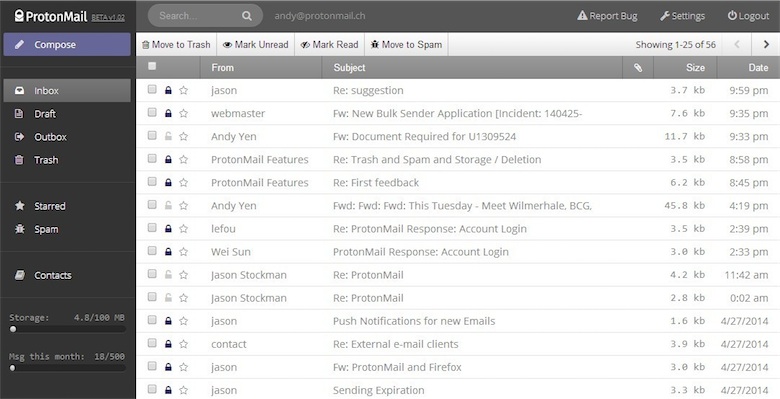

Si vous cherchez à envoyer un mail de la manière la plus sûre qui soit, ProtonMail est un nouveau service qui devrait vous intéresser. Lancé en bêta en fin de semaine dernière, ce service propose un compte mail qui repose sur l’envoi et la réception de messages chiffrés non pas par le serveur, comme tous les autres services de mail, mais par les clients. L’idée est de choisir un mot de passe pour accéder à l’interface web qui est stocké sur les serveurs de l’entreprise, mais aussi un deuxième mot de passe qui n’est stocké nulle part et qui est nécessaire pour accéder aux messages.

Utiliser ProtonMail est presque similaire à n’importe quel autre fournisseur de mail, mais en plus complexe. À l’inscription, il faut créer non pas un, mais deux mots de passe et il faudra encore saisir ces deux mots de passe à chaque fois que l’on veut accéder à son compte. Ses concepteurs ont fait le pari de la sécurité, quitte à abandonner un peu de confort. Ainsi, il est inutile d’espérer utiliser le service sans passer par le webmail : tout se fait dans le navigateur.

En contrepartie, tout est fait pour assurer la protection des données privées. Les concepteurs de ProtonMail n’ayant pas le mot de passe utilisé pour chiffrer vos mails, ils ne peuvent pas les lire, encore moins les exploiter pour financer le service avec des publicités ciblées, comme Google et les autres le feraient. Autre point fort mis en avant par le service, la localisation en Suisse qui garantit une meilleure protection des serveurs qui stockent les mails. Les concepteurs du service insistent sur la sécurité matérielle de leurs serveurs, stockés dans les même data-centers que les banques suisses.

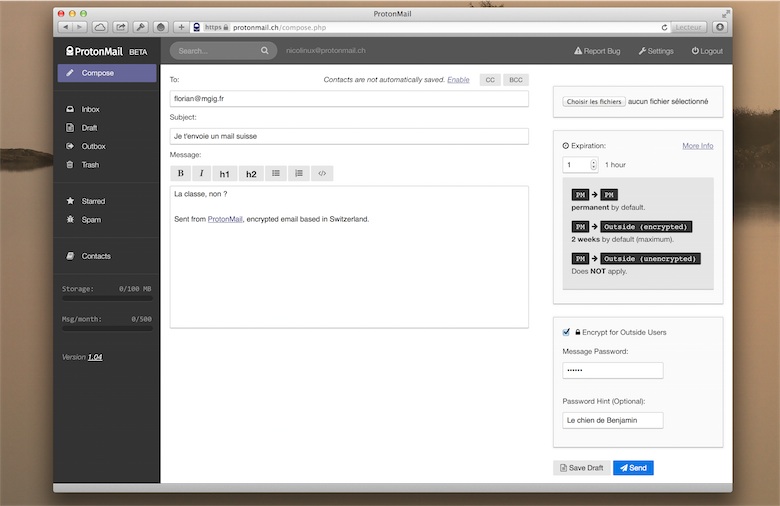

Puisque tout le monde n’utilise pas ProtonMail, le service a trouvé la parade pour envoyer un mail à n’importe qui, sans renoncer à la sécurité des données. Lors de l’envoi, le service vous propose de chiffrer le contenu. Dans ce cas, votre destinataire ne recevra qu’un lien qui ouvrira le mail dans le navigateur et encore, uniquement s’il saisit le bon mot de passe. Vous pouvez lui donner un indice pour l’aider à déchiffrer le mot de passe et si cette couche de sécurité ne vous suffit pas, vous pouvez même définir un délai d’expiration. Une fois le délai atteint, le message n’est plus lisible et il est même supprimé des serveurs pour être sûr qu’il ne parte pas dans la nature.

ProtonMail est incontestablement efficace pour protéger la sécurité de vos messages, mais le service est sans doute trop contraignant au quotidien. D’ailleurs, on ne peut pas envoyer plus de 500 mails par mois dans la version actuelle et l’idée n’est pas tant de remplacer ses comptes habituels, que d’offrir une solution supplémentaire pour les cas où la sécurité est essentielle. Totalement gratuit, le service sera financé par des options payantes, notamment pour augmenter cette limite mensuelle.

Pour terminer, signalons que ProtonMail a été pris d’assaut ce week-end, si bien que la bêta ouverte vendredi soir a été refermée dans la journée. Si vous êtes malgré tout intéressé, vous pouvez remplir ce formulaire qui sert en même temps à réserver un nom d’utilisateur. Quand d’autres serveurs auront été ajoutés, la bêta sera ouverte plus largement.

j'utilise SubMeet depuis presque un an et il repose sur le même principe.

SubMeet a toutefois 3 soucis:

1) pas de dictionnaire intégré

2) la gestion des pièces jointes n'est pas de tout repos ;-))

3) pas de notification (ce qui oblige d'ouvrir SubMeet, de taper son mot de passe plusieurs fois dans la journée pour voir si on a un mail)

mais par contre, par rapport à ProtonMail, SubMeet intègre une messagerie de type "CHAT" sécurisée.

Je vais quand même essayer Proton d'ici quelques jours

il y a aussi intactmail.com (tjrs en beta) basé en hongrie cette fois.

idem pas de client, only webmail. donc il faut se logger pour checker ses mails;

double mot de passe, un pour le compte un pour la clé privée. P.J. possible, etc....

Ne retient PAS le adresses IP (il suffit de regarder les headers)

Promu par Snowden ? :)

Super !

Cool mais ca serait bien d avoir un client

Intermédiaire entre l'hyper sécurité et les grands fournisseurs de mail gratuits qui se financent en scanant nos messages pour la pub, il y a netcourrier. Ils ont élaboré une charte éthique et j'apprécie beaucoup leur fonctionnement. De plus ils répondent rapidement si on souhaite les contacter.

Le concept est sympa mais il manque trop de choses, notamment au point de vue confort utilisateur. Pas de client = pas de mails pour moi. Sécurité: oui. Mais pas au détriment d'un client fiable...

protonmail.ch mais basé en suisse ?

ch = Confédération Helvétique = Suisse

ah ok, je pensais que c'était ch = chine

Ahahahaha

Quel est l'avantage par rapport a des mails chiffrés via S/MIME.

- c'est chiffré côté client

- c'est utilisable sur la plupart des clients (Y compris iphone en natif)

Ici, hormis le message "codé" diffusé aux "non membres", je vois plus de contraintes ?

et bien tout simplement parce que S/MINE est une passoire.

J'explique.

A qui appartient S/MINE ? A RSA Sécurité.

Tape S/MINE dans WIKI

Tape RSA sécurité dans WIKI

Et là je ne peux pas m'empêcher de copier/coller l'info de WIKI:

Vol d'informations

Le 17 mars 2011, RSA publie une lettre ouverte où elle annonce, tout en restant vague, que certaines informations liées à l'utilisation des clés SecurID auraient été dérobées sur leurs serveurs.

Suite aux révélations d'Edward Snowden publiées le 5 septembre 2013, le Guardian, le New York Times et ProPublica révèlent que la NSA et le GCHQ sont capables de décoder l'essentiel des systèmes de chiffrement des communications sur internet, sur la base de documents fournis par Edward Snowden. À travers le programme Bullrun de la National Security Agency, Les trois médias expliquent que les méthodes utilisées par les agences de renseignement anglo-saxonnes incluent notamment des mesures pour s'assurer le contrôle sur l'établissement de normes américaines et internationales de chiffrement (NIST). Trois jours après ces révélations, le NIST recommandait fortement de ne plus utiliser son standard portant sur le Dual Elliptic Curve Deterministic Random Bit Generator (en). Portant le nom de "Special Publication 800-90A", le NIST a ainsi repassé ce standard en status "projet", six ans après l'avoir publié officiellement comme norme5. Le 20 septembre 2013, RSA Security recommande officiellement de ne pas utiliser ses produits B-SAFE suite à l'installation d'une porte dérobée dans le standard Dual_EC_DRBG par la NSA.

Le 20 décembre 2013, l'agence Reuters dévoile l'existence d'un contrat secret liant la NSA et RSA Security à hauteur de 10 millions de dollars afin d'implémenter une porte_dérobée pour contourner l'algorithme de chiffrement RSA .

OK ?

Bien sur quand tu envoies tes photos de BBQ à ton beau-frère tu t'en fou de tout ça.

Mais quand tu travailles en comité restreint sur de nouveaux produits qui concurrencent directement des sociétés américaines, tu n'aimes pas trop que la NSA puissent lire tes mails !

.cn est la Chine

Il y a surtout le belge https://mailfence.com qui héberge notamment les emails de Wikileaks/Julian Assange (sur mail.be). Inviolé à ce jour. C'est la technologie de ContactOffice.com qui tourne derrière donc full compatibilité avec iOS (via Exchange), OS X (imap4, CalDAV, WebDAV, etc.), Android, Windows et web. La meilleure solutions du marché depuis 1998. Tous les serveurs sont en Belgique et l'encryption est garantie par un certificat non US...

Comment je fais pour essayer de gagner un iphone6

Je suis complètement d'accord avec @Brice21 sur l'utilisation de https://mailfence.com. Je suis utilisateur de ce service de mailing déjà depuis quelques années, et aucun problème de hacking rencontré à ce jour.