Fuite de photos de stars : la responsabilité d'Apple est-elle engagée ?

Jennifer Lawrence, Kate Upton, Kirsten Dunst et une dizaine d'autres vedettes font partie des victimes d'un vol à grande échelle de photos dénudées. Réalisés dans un cadre privé, ces clichés n'auraient jamais dû sortir de la sphère intime, et cela a pourtant été le cas.

La nature de ces images volées n'a ici pas beaucoup d'importance, même si cela a participé à leur diffusion virale et à l'énorme buzz qui s'en est suivi — et qui se poursuit d'ailleurs. iCloud est, à tort ou à raison, dans l'œil du cyclone, même si les choses ne sont pas aussi claires qu'elles semblent le paraître. Difficile donc d'en vouloir à certaines des célébrités de s'en prendre directement à Apple et à son bouquet de services web.

L'affaire est d'autant plus importante pour Apple que le constructeur va lancer la nouvelle génération d'iPhone 6, l'iWatch et iOS 8 le 9 septembre, accompagnés de nouveaux services orientés santé qui tireront parti du nuage d'iCloud. Si la sécurité de photos n'est pas assurée, que dire alors du stockage de données aussi confidentielles que celles concernant sa santé (lire : iWatch : bracelet prévenant ou menotte numérique ?) ?

Pris dans la tourmente et pressé de réagir au plus vite, Apple n'a donc pas tardé à communiquer, via un communiqué mis en ligne sur son site web. En substance, la Pomme dédouane iCloud de tout problème de sécurité et en creux, semble mettre en cause les victimes, coupables de n'avoir pas créé de mots de passe forts ni activé l'authentification en deux étapes.

C'est là un cas d'école en matière de communication de crise, et une épreuve pour la cellule relations publiques du constructeur, dont le discours offensif et un rien bravache paraît déconnecté de l'émotion suscitée par ces fuites ; on l'attendait plus sur le registre de la compassion (lire : Comment Apple ne communique pas avec la presse). Car même s'il s'en défend, le constructeur de Cupertino a, sinon une part de responsabilité dans cette affaire complexe, au moins fait preuve d'une certaine légèreté.

Un emballement qui se transforme en scandale

Pour faire le point sur ce dossier baptisé « Celebgate » par la presse américaine, il faut remonter à l'origine de la fuite. Les premières images de stars dénudées ont été mises en ligne le 26 août. Des utilisateurs anonymes du forum Anon-IB postent sur le site de partage de photos (spécialisé dans la diffusion d'égoportraits volés de nus) quelques clichés privés de Jennifer Lawrence, des images récupérées en « piratant iCloud », dans le but de prouver qu'ils sont en possession de photos compromettantes.

Brian Hamade, alias BluntMastermind, tente ensuite de monnayer sur Reddit les clichés, au prix de 100$ l'image. Ce dernier nie cependant être à l'origine de la fuite, se « contentant » de receler les photos. Le 31 août, les photos commencent à apparaître sur 4chan, sorte de forum où l'on poste des images de manière anonyme, provoquant un emballement qui conduit à la mise en ligne de photos d'une centaine de célébrités, certaines assurant d'ailleurs que les images sont des faux (d'autres, comme Jennifer Lawrence, Kirsten Dunst ou Mary E. Winstead, ont reconnu l'authenticité des clichés qui les concernent). Pire encore, plusieurs célébrités apparaissant sur ces photos volées étaient encore mineures au moment des faits : ceux qui les partagent peuvent potentiellement être accusés de trafic d'images pédophiles.

Si les victimes ont obtenu de Twitter le retrait systématique des images partagées, il n'en reste pas moins qu'elles demeurent disponibles au téléchargement pour qui cherche un peu. Mais au delà de la diffusion répréhensible d'images à caractère privé, se nichent plusieurs enjeux au moins aussi importants : le traitement des femmes sur internet, le harcèlement en ligne, le droit à la confidentialité des données, la sécurité sur internet, sans oublier tout simplement la sécurité des personnes — les photos sont en en effet susceptible de contenir des métadonnées de localisation.

Si l'on ne peut décemment aborder tous ces sujets ici, on peut en revanche revenir sur le nœud central du dossier par lequel le scandale est arrivé.

Apple a-t-elle entrouvert la porte de son nuage ?

Le communiqué diffusé par Apple au terme de 40 heures d'enquête est clair : « Nous avons découvert que les données de certains comptes de célébrités ont été compromises par une attaque très ciblée sur les identifiants, mots de passe et questions de sécurité ». Plus loin, le constructeur précise qu' « aucun des cas que nous avons étudiés n'a résulté d'une violation d'un système d'Apple, y compris iCloud ou Localiser mon iPhone ». L'enquête se poursuit, tandis que le FBI mène, en lien avec Apple, ses propres investigations.

Comment les identifiants et mots de passe des célébrités ont-il pu être subtilisés ? La mise en œuvre de techniques d'ingénierie sociale peut aider : cette pratique de manipulation utilise les failles humaines afin de récolter des données confidentielles. Obtenir l'adresse courriel d'une vedette est relativement aisé pour celui qui veut bien fouiller sur les réseaux sociaux. Répondre aux questions de sécurité peut s'avérer assez simple pour celui qui connait bien la victime — la vie privée de ces personnalités s'étale généreusement dans la presse à potins.

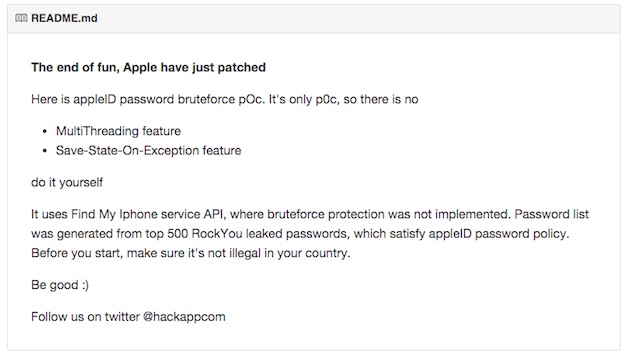

En ce qui concerne le mot de passe, les pirates ont sans doute utilisé iBrute, un script Python disponible sur GitHub qui exploite une faiblesse du service Localiser mon iPhone. Ce bout de code essaie des milliers de combinaisons jusqu'à trouver le bon mot de passe (lire : Fuite de photos de stars nues : la faille liée à Localiser mon iPhone comblée). Une opération rendue d'autant plus facile si les célébrités usent de mots de passe faibles, comme de nombreux internautes et utilisateurs de services en ligne.

Si Apple bloque les tentatives d'authentification à un compte iCloud après cinq essais infructueux, une vulnérabilité dans l'API Localiser mon iPhone a permis de contourner cette protection. Sur la page GitHub d'iBrute, on a pu lire qu'Apple « venait de corriger la faille »… ce que le constructeur n'a pas confirmé. En revanche, il assure qu'aucune violation d'un de ses services n'est en cause.

Une fois en possession de ces informations obtenues par ingénierie sociale et force brute, les pirates ont pu avoir accès aux données et documents stockés sur le nuage iCloud des victimes. Mieux encore : les mots de passe utilisés pour protéger l'accès au compte iCloud ont sans doute permis de subtiliser des informations présentes sur d'autres services en ligne comme Dropbox. Les personnalités ont pu attribuer des mots de passe identiques à d'autres comptes internet, comme cela arrive trop souvent chez le commun des mortels.

iCloud, open-bar ?

En plus de l'accès aux comptes iCloud et à d'autres casiers numériques en ligne (plusieurs des photos de célébrités ont été prises avec des terminaux Android ou BlackBerry), les pirates ont sans doute utilisé un logiciel normalement destiné à des agences gouvernementales, comme l'écrit Wired. Elcomsoft Phone Password Breaker (EPPB), dont l'usage est l'objet de discussions sur Anon-IB, permet de télécharger les sauvegardes iCloud de n'importe quel utilisateur d'iPhone, pourvu qu'on possède ses identifiant et mot de passe. EPPB offre un accès à bien plus de données, d'informations, de photos et de vidéos des victimes qu'un simple sésame vers le compte iCloud en ligne. L'analyse des métadonnées des photos volées de Kate Upton montrent d'ailleurs qu'elles ont été subtilisées en utilisant iBrute et EPPB.

EPPB est le fruit d'un développement reposant sur l'ingénierie inverse. Les programmeurs de l'éditeur russe Elcomsoft n'ont pas utilisé de porte dérobée dans le code d'iOS, mais ils ont observé comment fonctionnait le protocole mis au point par Apple pour faire communiquer iCloud avec les serveurs du constructeur. La Pomme n'a pas collaboré avec Elcomsoft, qui a pignon sur rue et dont l'activité est tout à fait légale, contrairement à l'utilisation faite de son logiciel. Mais Apple pourrait faire en sorte qu'il soit plus difficile de mettre à profit les techniques d'ingénierie inverse sur ses technologies.

Si on peut toutefois difficilement estimer qu'Apple se rend complice d'un acte frauduleux, le constructeur a sans aucun doute la responsabilité de mieux sécuriser l'accès aux données stockées dans son nuage. Toujours dans son communiqué, Cupertino explique que les utilisateurs d'iCloud doivent mettre en place des mots de passe forts et activer l'authentification en deux étapes, un service qui mériterait une réelle mise en avant auprès du grand public, plutôt que de se limiter à une note obscure sur le site d'assistance. Seulement voilà, même si ces célébrités avaient utilisé ce système d'identification (et c'est sans doute le cas de plusieurs d'entre elles), ça n'aurait pas été suffisant.

En effet, ce système, qui consiste à recevoir un code sur un terminal de confiance (son iPhone, typiquement), ne couvre pas tous les services d'iCloud. Seuls sont protégés la gestion du compte iCloud (changement de mot de passe, par exemple), la possibilité de télécharger du contenu provenant des boutiques d'Apple sur un nouvel appareil iOS, ainsi que de permettre les communications entre l'utilisateur et le support d'Apple.

La restauration d'un terminal iOS à partir d'une sauvegarde iCloud ne nécessite pas le code de vérification fourni par le système d'authentification en deux étapes. L'utilisation d'un outil comme EPPB en est donc d'autant plus facile qu'il suffit aux pirates d'avoir sous la main l'identifiant et le mot de passe de leurs victimes.

Le logiciel était toujours utilisé ce mardi pour voler des photos compromettantes, mais aussi toutes sortes d'informations (courriels, historique d'appels, etc.) qui peuvent servir pour faire chanter les victimes. En ce qui concerne l'affaire qui nous occupe, plusieurs des clichés volés proviennent sans aucune doute des Flux de photos des célébrités, un service qui n'est pas non plus protégé par le système d'authentification en deux étapes. Apple, qui assure que la sécurité des données privées de ses utilisateurs est de « la plus haute importance », pourrait effectivement renforcer cette sécurité en étendant le principe de l'identification à deux étapes aux sauvegardes iCloud et au Flux de photos.

La récolte de ces images a, comme on le voit, nécessité un long travail qui peut difficilement se limiter à un pirate. Ces fuites sont visiblement le fruit de plusieurs mois de labeur crapoteux à fouiller dans des poubelles virtuelles dont certaines des clés ont sans doute été en possession d'Apple.

Lire les commentaires →